In our previous article we introduced you have about the various security threats caused by a variety of computer programs called "malware". In our article this you are invited to learn more about each of them so that you can take steps carefully, in order to maintain the security of your computer system. In this article you can find an overview of different kinds of malware and other threats describing their background, behavior and the unpleasant surprises they have for you.

Pada artikel sebelumnya kami memperkenalkan Anda miliki tentang berbagai ancaman keamanan yang disebabkan oleh berbagai program komputer yang disebut "malware". Dalam artikel kami ini Anda diundang untuk mempelajari lebih lanjut tentang masing-masing sehingga Anda dapat mengambil langkah-langkah hati-hati, demi menjaga keamanan sistem komputer Anda. Dalam artikel ini Anda dapat menemukan gambaran berbagai jenis malware dan ancaman lainnya menggambarkan latar belakang mereka, perilaku dan kejutan menyenangkan yang mereka miliki untuk Anda.

Malware, short for malicious (or malevolent) software, is software used or created by attackers to disrupt computer operation, gather sensitive information, or gain access to private computer systems. It can appear in the form of code, scripts, active content, and other software. 'Malware' is a general term used to refer to a variety of forms of hostile or intrusive software.

Malware, kependekan perangkat lunak berbahaya (atau jahat, adalah perangkat lunak yang digunakan atau diciptakan oleh penyerang untuk mengganggu pengoperasian komputer, mengumpulkan informasi sensitif, atau mendapatkan akses ke sistem komputer pribadi. Hal ini dapat muncul dalam bentuk kode , script , konten aktif, dan perangkat lunak lainnya. 'Malware' adalah istilah umum yang digunakan untuk merujuk kepada berbagai bentuk perangkat lunak bermusuhan atau mengganggu.

Malware includes computer viruses , ransomware , worms , trojan horses , rootkits , keyloggers , dialers , spyware , adware , malicious BHOs , rogue security software , and other malicious programs; the majority of active malware threats are usually worms or trojans rather than viruses.

Malware meliputi virus komputer , ransomware , worm , trojan horse , rootkit , keyloggers , dialer , spyware , adware , BHOs berbahaya , perangkat lunak keamanan nakal , dan program berbahaya lainnya, sebagian besar ancaman malware aktif biasanya berupa worm atau trojan dibandingkan dengan virus.

In law , malware is sometimes known as a computer contaminant , as in the legal codes of several US states. Malware is not the same as defective software, which is software that has a legitimate purpose but contains harmful bugs that were not corrected before release. However, some malware is disguised as genuine software, and may come from an official company website. An example of this is software used for harmless purposes that is packed with additional tracking software that gathers marketing statistics.

Di dalam hukum, malware kadang-kadang dikenal sebagai kontaminan komputer, seperti dalam kode hukum dari beberapa AS negara. Malware adalah tidak sama dengan perangkat lunak yang rusak (bug), malware merupakan perangkat lunak yang memiliki tujuan yang sah tetapi mengandung berbahaya bug yang tidak dikoreksi sebelum rilis. Namun, beberapa malware yang menyamar sebagai perangkat lunak asli, dan mungkin berasal dari sebuah situs web resmi perusahaan. Contoh dari hal ini adalah perangkat lunak yang digunakan untuk tujuan berbahaya yang dikemas dengan perangkat lunak pelacakan tambahan yang mengumpulkan statistik pemasaran

Adware

Adware is software that presents banner ads or in pop-up windows through a bar that appears on a computer screen. These advertisements usually cannot be removed and are consequently always visible. The connection data allow many conclusions on the usage behavior and are problematic in terms of data security.

Adware adalah software yang menyajikan iklan banner atau di jendela pop-up melalui sebuah bar yang muncul di layar komputer. Iklan ini biasanya tidak dapat dihapus dan akibatnya selalu terlihat. Data Sambungan memungkinkan kesimpulan banyak pada perilaku penggunaan dan bermasalah dalam hal keamanan data.

Adware/Spyware

Software that displays advertising or software that sends the user’s personal data to a third party, often without their knowledge or consent, and for this reason may be unwanted.

Software yang menampilkan iklan atau perangkat lunak yang mengirimkan data pribadi pengguna kepada pihak ketiga, sering tanpa sepengetahuan atau persetujuan, dan untuk alasan ini mungkin tidak diinginkan.

Application

Applications or commonly abbreviated APPL, respectively application, refers to an application which may involve a risk when used or is of dubious origin.

Aplikasi atau biasa disingkat APPL, masing-masing aplikasi, mengacu pada sebuah aplikasi yang mungkin memunculkan risiko bila digunakan atau asal-usulnya meragukan.

Backdoors

A backdoor can gain access to a computer by bypassing the computer access security mechanisms. In order to steal data or manipulate computers, a backdoor server

program is smuggled in unknown to the user. This program can be

controlled by a third party using backdoor control software (client) via

the Internet or a network.

Backdoor A dapat memperoleh akses ke komputer dengan melewati mekanisme akses keamanan komputer. Dalam rangka untuk mencuri data atau memanipulasi komputer, sebuah program server backdoor yang diselundupkan diketahui pengguna. Program ini dapat dikendalikan oleh pihak ketiga dengan menggunakan perangkat lunak kontrol backdoor (client) melalui internet atau jaringan.

A program that is being executed in the background generally enables the attacker almost unlimited rights. User's personal data can be spied with the backdoor's help.. But are mainly used to install further computer viruses or worms on the relevant system.

Sebuah program yang sedang dijalankan di latar belakang umumnya

memungkinkan penyerang hak hampir tak terbatas. Data pribadi pengguna

dapat memata-matai dengan bantuan backdoor itu .. Tapi terutama

digunakan untuk menginstal virus komputer atau worm lebih lanjut pada

sistem yang relevan.

Boot viruses

The boot or master boot sector of hard disks is mainly infected by boot sector viruses. They overwrite important information necessary for the system execution. One of the awkward consequences: the computer system cannot be loaded any more…

Boot atau sektor master boot hard disk terutama terinfeksi oleh virus boot sector. Mereka menimpa informasi penting yang diperlukan untuk pelaksanaan sistem. Salah satu konsekuensi canggung: sistem komputer tidak dapat dimuat lagi ...

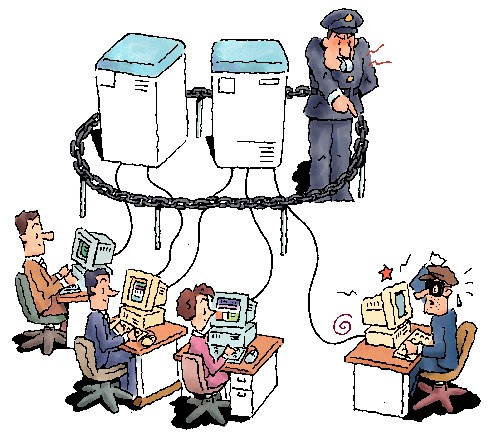

Bot-Net

A bot-net is defined as a remote network of PCs (on the Internet) that is composed of bots that communicate with each other. A bot-net can comprise a collection of cracked machines running programs (usually referred to as worms, Trojans) under a common command and control infrastructure. Bot-nets serve various purposes, including denial-of-service attacks etc., usually without the affected PC user's knowledge. The main potential of bot-nets is that the networks can achieve grow to thousands of computers and their total bandwidth exceeds most conventional Internet accesses.

Sebuah bot-net didefinisikan sebagai jaringan remote PC (di internet) yang terdiri dari bot yang berkomunikasi satu sama lain. Sebuah bot-net dapat terdiri dari kumpulan program mesin retak berjalan (biasanya disebut sebagai worm, Trojans) di bawah komando bersama dan infrastruktur kontrol. Bot-jaring melayani berbagai keperluan, termasuk denial-of-service serangan dll, biasanya tanpa sepengetahuan pengguna PC yang terkena dampak. Potensi utama bot-jaring adalah bahwa jaringan dapat mencapai tumbuh hingga ribuan komputer dan bandwidth total melebihi akses internet paling konvensional.

Dialer

Certain services available in the Internet have to be paid for. They are invoiced in Germany via dialers with 0190/0900 numbers (or via 09x0 numbers in Austria and Switzerland; in Germany, the number is set to change to 09x0 in the medium term). Once installed on the computer, these programs guarantee a connection via a suitable premium rate number whose scale of charges can vary widely.

Layanan tertentu yang tersedia di Internet harus dibayar. Mereka ditagih di Jerman melalui dialer dengan 0190/0900 nomor (atau melalui 09x0 nomor di Austria dan Swiss, di Jerman, jumlah diatur untuk mengubah 09x0 dalam jangka menengah). Setelah diinstal pada komputer, program ini menjamin koneksi melalui nomor tingkat premi yang cocok yang skala biaya dapat sangat bervariasi.

The marketing of online content via your telephone bill is legal and can be of advantage to the user. Genuine dialers leave no room for doubt that they are used deliberately and intentionally by the user. They are only installed on the user’s computer subject to the user’s consent, which must be given via a completely unambiguous and clearly visible labeling or request. The dial-up process of genuine dialers is clearly displayed. Moreover, genuine dialers tell you the incurred costs exactly and unmistakably.

Pemasaran konten online

melalui tagihan telepon Anda adalah legal dan dapat menjadi keuntungan

bagi pengguna. Dialer Asli tidak meninggalkan ruang untuk keraguan bahwa

mereka digunakan dengan sengaja dan sengaja oleh pengguna. Mereka hanya

diinstal pada komputer pengguna subjek untuk persetujuan pengguna, yang

harus diberikan melalui label benar-benar jelas dan terlihat jelas atau

permintaan. Proses dial-up dialer asli jelas ditampilkan. Selain itu,

dialer asli memberitahu Anda biaya yang dikeluarkan tepat dan agaknya.

Unfortunately there are also dialers which install themselves on computers unnoticed, by dubious means or even with deceptive intent. For example they replace the Internet user’s default data communication link to the ISP (Internet Service Provider) and dial a cost-incurring and often horrendously expensive 0190/0900 number every time a connection is made. The affected user will probably not notice until his next phone bill that an unwanted 0190/0900 dialer program on his computer has dialed a premium rate number with every connection, resulting in dramatically increased costs.

Sayangnya

ada juga dialer yang menginstal sendiri pada komputer tanpa disadari,

dengan cara meragukan atau bahkan dengan maksud menipu. Misalnya mereka

mengganti default pengguna Internet data link komunikasi ke ISP

(Internet Service Provider) dan menghubungi nomor-biaya dan sering

menimbulkan horrendously mahal 0190/0900 setiap kali sambungan dibuat.

Para pengguna yang terkena mungkin tidak akan melihat sampai tagihan

telepon berikutnya bahwa 0190/0900 yang tidak diinginkan dialer program

di komputernya telah menekan nomor premium tingkat dengan setiap

koneksi, sehingga biaya secara dramatis meningkat.

We recommend that you ask your telephone provider to block this number range directly for immediate protection against undesired dialers (0190/0900 dialers).

Kami

merekomendasikan bahwa Anda meminta operator telepon Anda untuk

memblokir ini berbagai nomor langsung untuk perlindungan segera terhadap

dialer yang tidak diinginkan (0190/0900 dialer).

Double Extension Files

Executable files that hide their real file extension in a suspicious way. This camouflage method is often used by malware.

Executable file yang menyembunyikan ekstensi file asli mereka dengan cara yang mencurigakan. Metode kamuflase sering digunakan oleh malware.

Exploit

An exploit (security gap) is a computer program or script that takes advantage of a bug, glitch or vulnerability leading to privilege escalation or denial of service on a computer system. One form of exploitation for example is an attack from the Internet with the help of manipulated data packages. Programs can be infiltrated in order to obtain higher access.

Mengeksploitasi (security gap) adalah sebuah program komputer atau script yang mengambil keuntungan dari kesalahan, bug atau kerentanan yang mengarah ke eskalasi hak istimewa atau penolakan layanan pada sistem komputer. Salah satu bentuk eksploitasi misalnya adalah serangan dari Internet dengan bantuan paket data dimanipulasi. Program bisa disusupi untuk mendapatkan akses yang lebih tinggi.

Fraudulent software

Also known as "scareware" or "rogueware", it is a fraudulent software that pretends that your computer is infected by viruses or malware. This software looks deceptively similar to professional Antivirus software but is meant to raise uncertainty or to scare the user. Its purpose is to make the victims feel threatened of imminent (unreal) danger and to make them pay to eliminate it. There are also cases when the victims are lead to believe they were attacked and they are instructed to carry out an action, which in reality is the real attack.

Juga dikenal sebagai "scareware" atau "rogueware", itu adalah perangkat lunak palsu yang berpura-pura bahwa komputer Anda terinfeksi oleh virus atau malware. Perangkat lunak ini terlihat seolah-olah mirip dengan perangkat lunak antivirus profesional tetapi dimaksudkan untuk meningkatkan ketidakpastian atau untuk menakut-nakuti pengguna. Tujuannya adalah untuk membuat korban merasa terancam dari dekat (tidak nyata) bahaya dan membuat mereka membayar untuk menghilangkannya. Ada juga kasus ketika korban mengarah untuk percaya bahwa mereka diserang dan mereka diperintahkan untuk melaksanakan tindakan, yang pada kenyataannya adalah serangan nyata.

Games

There is a place for computer games - but it is not necessarily at work (except perhaps in the lunch hour). Nevertheless, with the wealth of games downloadable from the Internet, a fair bit of mine sweeping and Patience playing goes on among company employees and civil servants. You can download a whole array of games via the Internet. Email games have also become more popular: numerous variants are circulating, ranging from simple chess to "fleet exercises" (including torpedo combats): The corresponding moves are sent to partners via email programs, who answer them.

Ada tempat untuk permainan komputer - tetapi belum tentu di tempat kerja (kecuali mungkin di jam makan siang). Namun demikian, dengan kekayaan game download dari internet, adil sedikit menyapu tambang dan bermain Kesabaran berlangsung antara karyawan perusahaan dan pegawai negeri sipil. Anda dapat men-download seluruh array game lewat internet. Permainan email juga menjadi lebih populer: banyak varian yang beredar, mulai dari catur sederhana untuk "latihan armada" (termasuk memerangi torpedo): bergerak sesuai yang dikirim ke mitra melalui program email, yang menjawabnya.

Studies have shown that the number of working hours devoted to computer games has long reached economically significant proportions. It is therefore not surprising that more and more companies are considering ways of banning computer games from workplace computers.

Penelitian telah

menunjukkan bahwa jumlah jam kerja yang ditujukan untuk game komputer

telah lama mencapai proporsi ekonomis yang signifikan. Oleh karena itu

tidak mengherankan bahwa semakin banyak perusahaan sedang

mempertimbangkan cara melarang game komputer dari komputer tempat kerja.

Hijacking

Hijacking in cryptography and computer security is a form of active eavesdropping in which the attacker makes independent connections with the victims and relays messages between them, making them believe that they are talking directly to each other over a private connection, when in fact the entire conversation is controlled by the attacker. The attacker must be able to intercept all messages going between the two victims and inject new ones, which is straightforward in many circumstances (for example, an attacker within reception range of an unencrypted Wi-Fi wireless access point, can insert himself as a man-in-the-middle).

Hijacking = pembajakan, dalam kriptografi dan keamanan komputer adalah bentuk menguping aktif di mana penyerang membuat koneksi independen dengan korban dan pesan relay antara mereka, membuat mereka percaya bahwa mereka berbicara langsung satu sama lain melalui koneksi pribadi, padahal sebenarnya seluruh percakapan dikendalikan oleh penyerang. Penyerang harus mampu mencegat semua pesan terjadi antara kedua korban dan menyuntikkan yang baru, yang langsung dalam banyak keadaan (misalnya, seorang penyerang dalam jangkauan penerimaan jalur Wi-Fi tidak terenkripsi akses nirkabel, dapat menyisipkan dirinya sebagai seorang laki-laki -in-the-middle).

Hoaxes

For several years, Internet and other network users have received alerts about viruses that are purportedly spread via email. These alerts are spread via email with the request that they should be sent to the highest possible number of colleagues and to other users, in order to warn everyone against the "danger".

Selama beberapa tahun, internet dan lainnya pengguna jaringan telah menerima peringatan tentang virus yang konon menyebar melalui email. Tanda ini tersebar melalui email dengan permintaan bahwa mereka harus dikirim ke nomor tertinggi dari kolega dan ke pengguna lain, untuk memperingatkan semua orang melawan "bahaya".

Honeypot

A honeypot is a service (program or server) installed in a network. Its function is to monitor a network and log attacks. This service is unknown to the legitimate user - because of this reason he is never addressed. If an attacker examines a network for the weak points and uses the services which are offered by a honeypot, it is logged and an alert is triggered.

Honeypot adalah sebuah layanan (program atau server) dipasang di jaringan. Fungsinya adalah untuk memonitor jaringan dan serangan log. Layanan ini tidak diketahui oleh pengguna yang sah - karena alasan ini ia tidak pernah ditangani. Jika penyerang memeriksa jaringan untuk titik-titik lemah dan menggunakan jasa yang ditawarkan oleh honeypot, itu dicatat dan peringatan dipicu.

Jokes

Jokes are merely intended to give someone a fright or provide general amusement without causing harm or reproducing. When a joke program is loaded, the computer will usually start at some point to play a tune or display something unusual on the screen. Examples of jokes are the washing machine in the disk drive (DRAIN.COM) or the screen eater (BUGSRES.COM).

Lelucon yang hanya dimaksudkan untuk memberikan seseorang ketakutan atau memberikan hiburan umum tanpa menyebabkan kerusakan atau mereproduksi. Ketika sebuah program lelucon dimuat, komputer biasanya akan mulai di beberapa titik untuk memainkan sebuah lagu atau menampilkan sesuatu yang tidak biasa pada layar. Contoh lelucon adalah mesin cuci di disk drive (DRAIN.COM) atau pemakan layar (BUGSRES.COM).

But beware! All symptoms of joke programs may also originate from a virus or Trojan. At the very least users will get quite a shock or be thrown into such a panic that they themselves may cause real damage.

Namun berhati-hatilah! Semua gejala program lelucon juga dapat berasal

dari virus atau Trojan. Setidaknya pengguna akan mendapatkan cukup shock

atau dilemparkan ke suatu kepanikan yang mereka sendiri dapat

menyebabkan kerusakan nyata.

Keylogger.

Keystroke logging (more often called keylogging or "keyloggers") is the action of recording (or logging) the keys struck on a keyboard, typically in a covert manner so that the person using the keyboard is unaware that their actions are being monitored. It also has very legitimate uses in studies of human-computer interaction. There are numerous keylogging methods, ranging from hardware and software-based approaches to acoustic analysis.

Keystroke logging (lebih sering disebut keylogging atau "keyloggers") adalah tindakan merekam (atau logging) memukul tombol pada keyboard, biasanya dengan cara rahasia sehingga orang yang menggunakan keyboard tidak menyadari bahwa tindakan mereka sedang dipantau. Ini juga memiliki kegunaan yang sangat sah dalam studi interaksi manusia-komputer. Ada beberapa metode keylogging banyak, mulai dari pendekatan hardware dan software berbasis analisis akustik.

Macro viruses

Macro viruses are small programs that are written in the macro language of an application (e.g. WordBasic under WinWord 6.0) and that can normally only spread within documents of this application. Because of this, they are also called document viruses. In order to be active, they need that the corresponding applications are activated and that one of the infected macros has been executed. Unlike "normal" viruses, macro viruses consequently do not attack executable files but they do attack the documents of the corresponding host application.

Macro virus adalah program kecil yang ditulis dalam bahasa makro aplikasi (misalnya WordBasic bawah WinWord 6,0) dan yang biasanya hanya dapat menyebar dalam dokumen dari aplikasi ini. Karena itu, mereka juga disebut virus dokumen. Agar aktif, mereka membutuhkan bahwa aplikasi yang terkait diaktifkan dan bahwa salah satu macro yang terinfeksi telah dieksekusi. Tidak seperti "normal" virus, virus makro akibatnya tidak menyerang file executable tetapi mereka menyerang dokumen dari aplikasi host sesuai.

Pharming

Pharming is a manipulation of the host file of web browsers to divert enquiries to spoofed websites. This is a further development of classic phishing. Pharming fraudsters operate their own large server farms on which fake websites are stored. Pharming has established itself as an umbrella term for various types of DNS attacks. In the case of a manipulation of the host file, a specific manipulation of a system is carried out with the aid of a Trojan or virus. The result is that the system can now only access fake websites, even if the correct web address is entered.

Pharming adalah manipulasi file host web browser untuk mengalihkan pertanyaan ke situs palsu. Ini adalah pengembangan lebih lanjut dari phishing klasik. Penipu Pharming mengoperasikan peternakan mereka sendiri server besar di mana situs palsu disimpan. Pharming telah memantapkan dirinya sebagai istilah umum untuk berbagai jenis serangan DNS. Dalam kasus manipulasi file host, manipulasi tertentu dari sistem dilakukan dengan bantuan sebuah Trojan atau virus. Hasilnya adalah bahwa sistem sekarang hanya dapat mengakses website palsu, bahkan jika alamat web yang benar dimasukkan.

Phishing

Phishing means angling for personal details of the Internet user. Phishers generally send their victims apparently official letters such as emails that are intended to induce them to reveal confidential information to the culprits in good faith, in particular user names and passwords or PINs and TANs of online banking accounts. With the stolen access details, the phishers can assume the identities of the victims and carry out transactions in their name. What is clear is that: banks and insurance companies never ask for credit card numbers, PINs, TANs or other access details by email, SMS or telephone.

Phishing berarti memancing untuk informasi pribadi dari pengguna internet. Phisher biasanya mengirim korban mereka ternyata surat resmi seperti email yang dimaksudkan untuk mendorong mereka untuk mengungkapkan informasi rahasia kepada pelaku dengan itikad baik, dalam nama pengguna tertentu dan password atau PIN dan Tans dari rekening perbankan online. Dengan rincian akses dicuri, phisher dapat mengasumsikan identitas korban dan melakukan transaksi atas nama mereka. Apa yang jelas adalah bahwa: bank dan perusahaan asuransi tidak pernah meminta nomor kartu kredit, PIN, atau tan rincian akses lain melalui email, SMS atau telepon.

Polymorph viruses

Polymorph viruses are the real masters of disguise. They change their own programming codes - and are therefore very hard to detect.

Polymorph virus adalah master nyata menyamar. Mereka mengubah kode pemrograman mereka sendiri - dan karena itu sangat sulit untuk dideteksi.

Programs that violate the private domain

Software that may be able to compromise the security of your system, initiate unwanted program activities, damage your privacy or spy on your user behavior and could therefore be unwanted.

Software yang mungkin dapat membahayakan keamanan sistem Anda, memulai kegiatan program yang tidak diinginkan, merusak privasi Anda atau memata-matai perilaku pengguna Anda dan oleh karena itu bisa menjadi tidak diinginkan.

Program viruses

A computer virus is a program that is capable of attaching itself to other programs after being executed and cause an infection. Viruses multiply themselves unlike logic bombs and Trojans. In contrast to a worm, a virus always requires a program as host, where the virus deposits its virulent code. The program execution of the host itself is not changed as a rule.

Sebuah virus komputer adalah sebuah program yang mampu melampirkan sendiri ke program lain setelah dieksekusi dan menyebabkan infeksi. Virus memperbanyak diri tidak seperti bom logika dan Trojan. Berbeda dengan worm, virus selalu membutuhkan sebuah program sebagai tuan rumah, di mana virus deposito kode jahat nya. Pelaksanaan program host itu sendiri tidak berubah sebagai sebuah aturan.

Rootkits

A rootkit is a collection of software tools that are installed after a computer system has been infiltrated to conceal logins of the infiltrator, hide processes and record data - generally speaking: to make themselves invisible. They attempt to update already installed spy programs and reinstall deleted spyware.

Rootkit adalah kumpulan perangkat lunak yang diinstal setelah sistem komputer telah disusupi untuk menyembunyikan login dari penyusup, menyembunyikan proses dan data rekam - secara umum: untuk membuat diri mereka terlihat. Mereka berusaha untuk memperbarui program mata-mata sudah terpasang dan menginstal ulang spyware dihapus.

Script viruses and worms

Such viruses are extremely easy to program and they can spread - if the required technology is on hand - within a few hours via email round the globe.

Virus tersebut sangat mudah untuk program dan mereka dapat menyebar - jika teknologi yang dibutuhkan adalah di tangan - dalam beberapa jam melalui email putaran dunia.

Script viruses and worms use one of the script languages, such as Javascript, VBScript etc., to insert themselves in other, new scripts or to spread themselves by calling operating system functions. This frequently happens via email or through the exchange of files (documents).

Script virus dan worm

menggunakan salah satu bahasa script, seperti Javascript, VBScript dll,

untuk memasukkan diri dalam lainnya, script baru atau untuk menyebarkan

diri dengan memanggil fungsi sistem operasi. Hal ini sering terjadi

melalui email atau melalui pertukaran file (dokumen).

A worm is a program that multiplies itself but that does not infect the host. Worms cannot consequently form part of other program sequences. Worms are often the only possibility to infiltrate any kind of damaging programs on systems with restrictive security measures.

Worm adalah

program yang menggandakan dirinya sendiri tetapi itu tidak menginfeksi

host. Cacing akibatnya tidak bisa menjadi bagian dari urutan program

lain. Cacing seringkali satu-satunya kemungkinan untuk menyusup segala

macam program yang merusak pada sistem dengan langkah-langkah keamanan

terbatas.

Spyware

Spyware are so called spy programs that intercept or take partial control of a computer's operation without the user's informed consent. Spyware is designed to exploit infected computers for commercial gain.

Spyware adalah program mata-mata sehingga disebut bahwa mencegat atau mengambil sebagian kontrol operasi komputer tanpa persetujuan pengguna. Spyware dirancang untuk mengeksploitasi komputer yang terinfeksi untuk keuntungan komersial.

Trojan horses (short Trojans)

Trojans are pretty common nowadays. Trojans include programs that pretend to have a particular function, but that show their real image after execution and carry out a different function that, in most cases, is destructive. Trojan horses cannot multiply themselves, which differentiates them from viruses and worms. Most of them have an interesting name (SEX.EXE or STARTME.EXE) with the intention to induce the user to start the Trojan. Immediately after execution they become active and can, for example, format the hard disk. A dropper is a special form of Trojan that 'drops' viruses, i.e. embeds viruses on the computer system.

Trojan cukup umum saat ini. Trojan termasuk program yang berpura-pura memiliki fungsi tertentu, tetapi yang menunjukkan bayangan nyata mereka setelah eksekusi dan melaksanakan fungsi yang berbeda yang, dalam banyak kasus, adalah merusak. Trojan horse tidak dapat memperbanyak diri, yang membedakan mereka dari virus dan worm. Sebagian besar dari mereka memiliki nama yang menarik (SEX.EXE atau Startme.exe) dengan maksud untuk mendorong pengguna untuk mulai Trojan. Segera setelah eksekusi mereka menjadi aktif dan dapat, misalnya, memformat hard disk. Penetes adalah bentuk khusus dari Trojan bahwa virus 'tetes', yaitu embeds virus pada sistem komputer.

Unusual Runtime Packers

Files that have been compressed with an unusual runtime packer and that can therefore be classified as potentially suspicious.

File yang telah dikompresi dengan packer runtime yang tidak biasa dan karena itu dapat diklasifikasikan sebagai berpotensi "mencurigakan".

Zombie

A zombie PC is a computer that is infected with malware programs and that enables hackers to abuse computers via remote control for criminal purposes. On command, the affected PC starts denial-of-service (DoS) attacks, for example, or sends spam and phishing emails.

Sebuah PC zombie adalah komputer yang terinfeksi dengan malware program dan yang memungkinkan hacker untuk komputer pelecehan melalui remote control untuk tujuan kriminal. Pada perintah, PC yang terkena mulai denial-of-service (DoS) serangan, misalnya, atau mengirim email spam dan phishing.

Author : Yohanes Gitoyo